近期接安全组织和厂商通报,Google Chrome浏览器存在远程代码执行漏洞(CNVD-2021-27989),评级为高危。攻击者利用该漏洞,可在未授权的情况下远程执行代码,目前漏洞细节已公开,厂商已发布新版本修复该漏洞。请使用Google Chrome浏览器的师生及时将浏览器升级到最新版本,避免被恶意用户利用产生安全问题。

该漏洞详情和处置措施如下:

漏洞情况分析:

Google Chrome是一款由Google公司开发的网页浏览器,该浏览器基于WebKit、Mozilla等开源软件开发,目标是提升稳定性、速度和安全性,并创造出简单、有效的使用者界面。

未经身份验证的攻击者利用Google Chrome远程代码执行漏洞(CNVD-2021-27989),可通过精心构造恶意页面,诱导受害者访问,实现对浏览器的远程代码执行攻击,但攻击者单独利用该漏洞无法实现沙盒(SandBox)逃逸。沙盒是Google Chrome浏览器的安全边界,防止恶意攻击代码破坏用户系统或者浏览器其他页面。Google Chrome浏览器默认开启沙盒保护模式。

CNVD对上述漏洞的综合评级为“高危”。

漏洞影响范围:

漏洞影响的产品版本包括:Google Chrome < = 89.0.4389.114

漏洞处置建议:

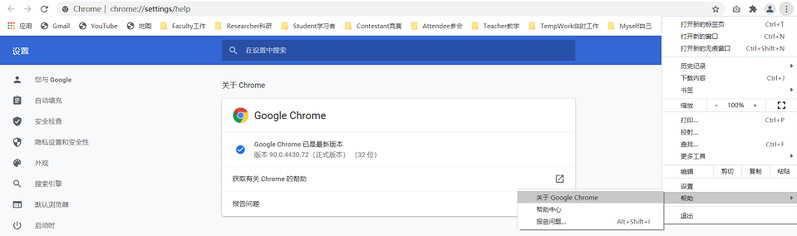

目前,Google公司已发布新版本修复漏洞,建议师生用户使用Google Chrome浏览器时不关闭默认沙盒模式,谨慎访问来源不明的网页链接或文件,并更新至最新版本(目前Google Chrome 32位最新版本为90.0.4430.72)。